W sieciach firmowych bardzo często wykorzystywane są różne mechanizmy pozwalające na kontrolę dostępu do zasobów organizacji. Mechanizmy te bazują na protokole 802.1x, który jest protokołem zapewniający ochronę sieci poprzez uwierzytelnianie. W wyniku autoryzacji użytkownik lub urządzenie końcowe może uzyskać dostęp do wybranych podsieci. Jedną z bezpieczniejszych metod, która może być w tym celu wykorzystana jest metoda EAP-TLS polegająca na wykorzystaniu infrastruktury klucza publicznego PKI (ang. Public Key Infrastructure) oraz certyfikatów.

W serwerze PKI generowane są odpowiednie certyfikaty dostępowe dla użytkowników, które muszą być zainstalowane na urządzeniu końcowym. Istotną kwestią jest weryfikacja poprawności certyfikatu serwera. Certyfikat klienta jest weryfikowany (musi być podpisany przez znany Urząd Certyfikacji) przed sprawdzeniem nazwy użytkownika na serwerze uwierzytelniającym.

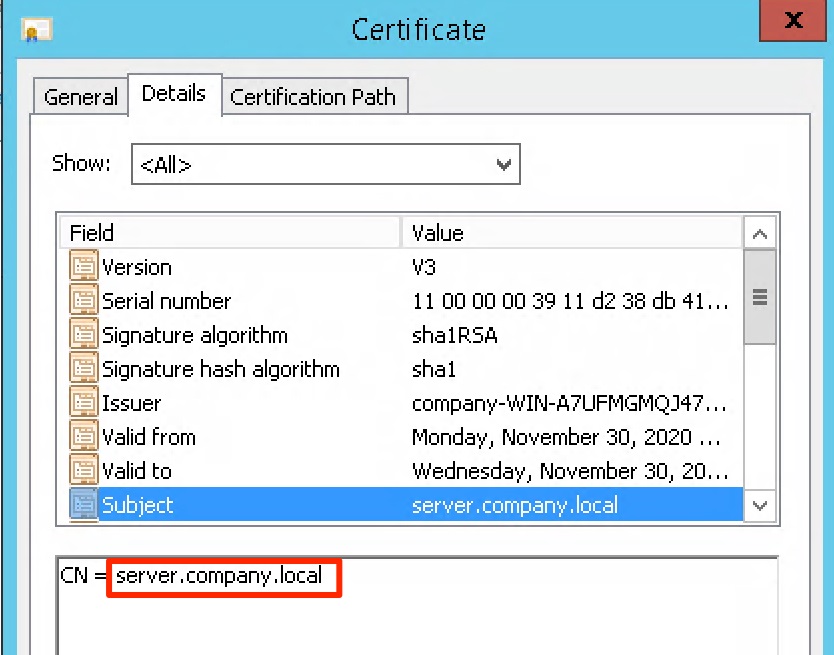

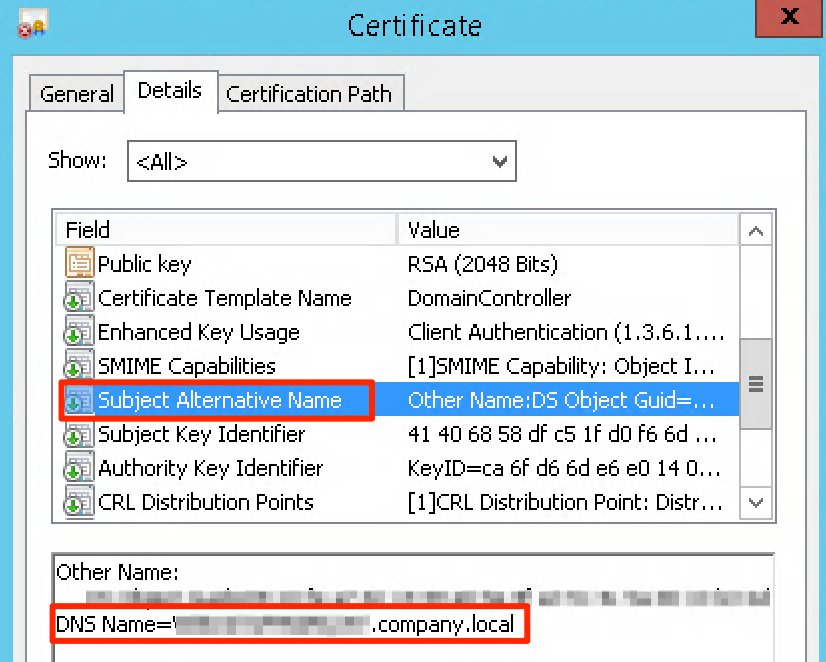

Wraz z wypuszczeniem nowego systemu operacyjnego Windows 11 zmienił się sposób weryfikacji certyfikatów serwera. Narzucono bardziej restrykcyjną politykę sprawdzania zgodności nazwy serwera z informacją zawartą w certyfikacie. W systemach Windows 10 do porównywania pobierana jest wartość z pola Subject. W przypadku systemu Windows 11 jest to wartość z pola Subject Alternative Name.

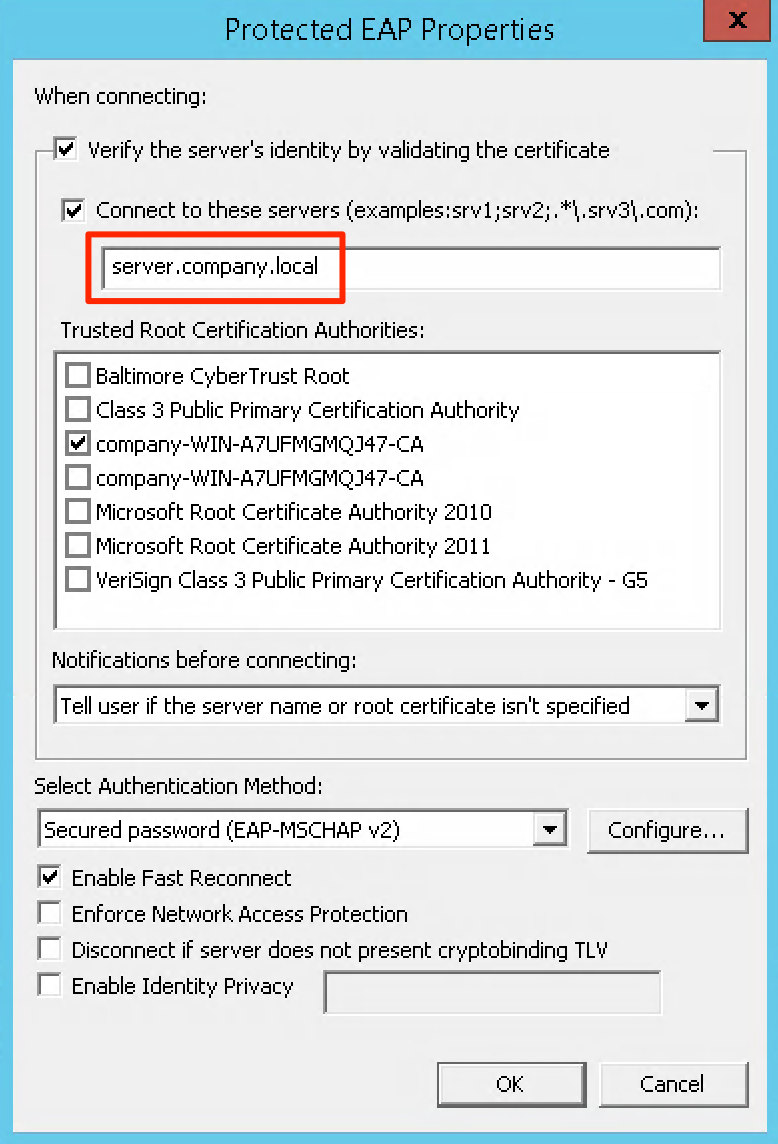

Podczas generowania certyfikatu serwera zalecamy konfigurację ustawień nazwy w polu Subject oraz Subject Alternative Name, aby mechanizm działał poprawnie zarówno dla systemów Windows 10 oraz Windows 11. W niektórych sieciach dobrym rozwiązaniem może być również dopisanie adresów IP jako alternatywnych nazw serwera. Po stronie suplikanta można również skorzystać z odpowiedniej możliwości wyboru wcześniej zainstalowanego certyfikatu oraz zaznaczyć opcję weryfikacji nazwy serwera, wpisując wymaganą nazwę zgodnie z formatem w podpowiedzi systemu.